mysql数据库下载缝隙,现在已经被越来越多的人所熟知。在这个信息化技能更新飞快的时代,缝隙产生后随之而来的就是各种应对的招数,比如改数据库的后缀、修改数据库的姓名等等。很多人以为只要这么做就能够解决问题了,但现实往往不如你我所愿,即使你这么做了也难逃被高手攻击的命运。为此咱们有必要去了解一些攻击的手法,来增强自己的安全技能。 |

MySQL数据库下载漏洞分析详解

时间:2016-02-01 09:58来源: 作者: 点击:次

mysql数据库下载缝隙,现在已经被越来越多的人所熟知。在这个信息化技能更新飞快的时代,缝隙产生后随之而来的就是各种应对的招数,比如改数据库的后缀、修改数据库的姓名等等

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 上一篇:MySQL安全问题的一点心得

- 下一篇:在mysql查询进程中完整的查询语句

- 热点内容

-

- MySQL 5.7 新的权限与安全问题

SQL Error (1130): Host 192.168.1.100 is not allowed to connect to this MySQL serv...

- mysql存储emoji表情编码问题

微信获取的用户昵称nickname中带有emoji表情,转换成字符码后是这...

- MySQL Replication控制

控制Master 1. SHOW相关 show binary logs;/*相当于*/show master logs;show bi...

- mysql分库分表实战及php代码操作完整

当mysql单表达到几千万时,查询一次要很久,如果有联合查询,...

- Mysql分表、增量备份、还原性能优化

如果Mysql一个表的记录数太多了,比如上千万条,而且需要经常...

- MySQL 5.7 新的权限与安全问题

- 随机模板

-

-

ecshop精仿okbuy好乐买2012免

人气:3624

ecshop精仿okbuy好乐买2012免

人气:3624

-

仿麦包包shopex模板

人气:427

仿麦包包shopex模板

人气:427

-

ecshop礼品网模板

人气:1750

ecshop礼品网模板

人气:1750

-

ecshop仿本来生活网2014加团

人气:2274

ecshop仿本来生活网2014加团

人气:2274

-

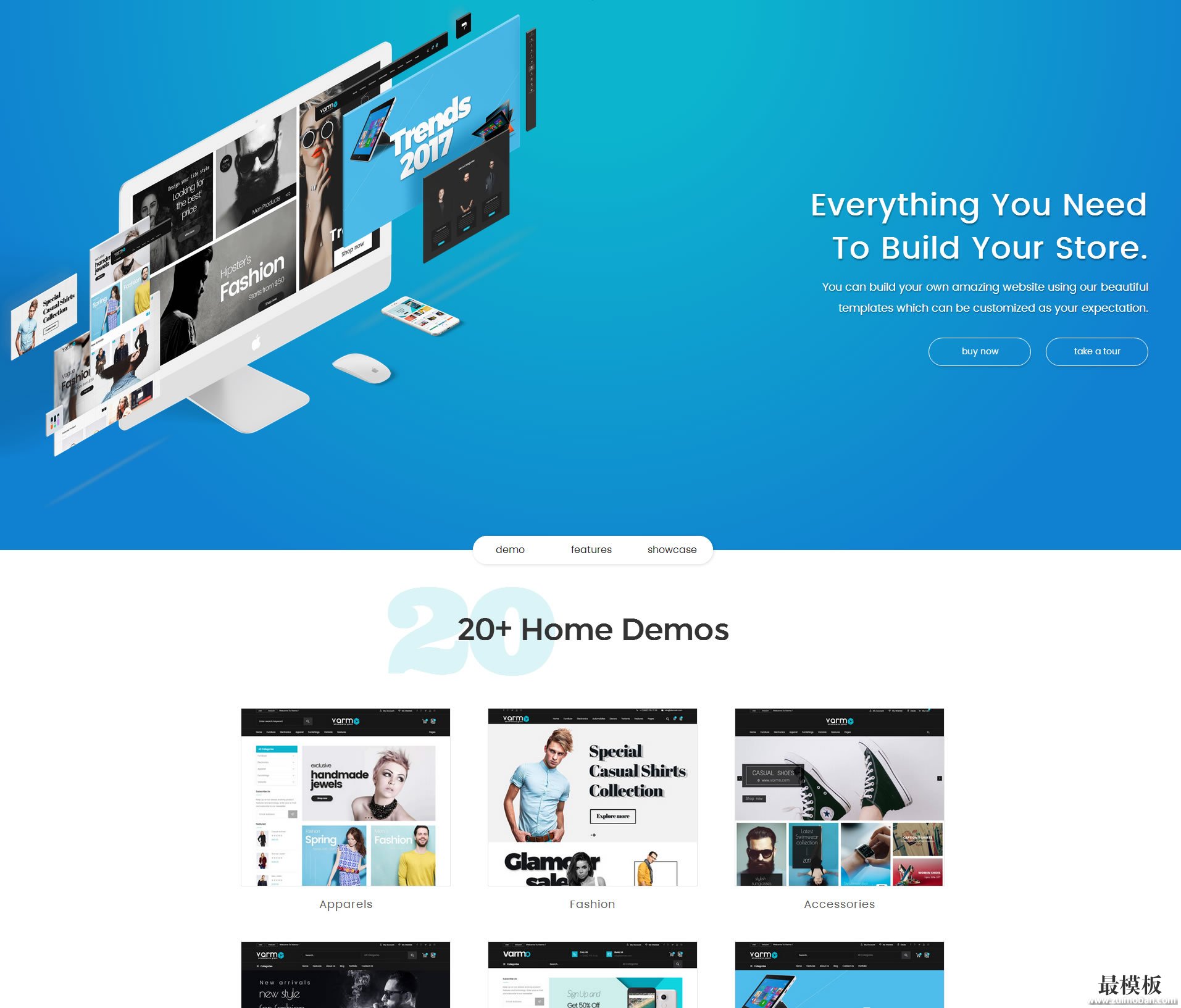

Varmo英文综合商品商城Ma

人气:134

Varmo英文综合商品商城Ma

人气:134

-

ecshop仿梦芭莎内衣模板

人气:874

ecshop仿梦芭莎内衣模板

人气:874

-